Comprensión y suplantación de información informática con EyeDown

En el mundo digital, mantener la privacidad y el anonimato a menudo requiere algo más que utilizar modos de incógnito o VPN. Un aspecto crucial, pero que a menudo se pasa por alto, es la información incorporada en las configuraciones del hardware y del sistema de su ordenador. Estos detalles pueden ser explotados para rastrear e identificar su dispositivo de forma única. EyeDown ofrece una solución completa para falsificar estos identificadores, mejorando significativamente su privacidad y seguridad. Profundicemos en lo que son estos tipos de información, su importancia y cómo EyeDown ayuda a falsificarlos.

Información informática clave y sus usos

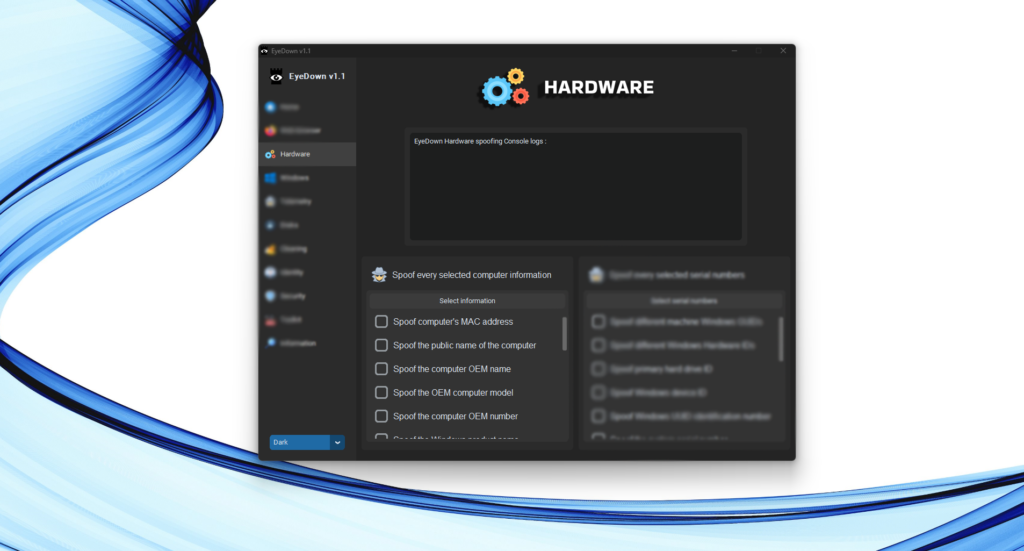

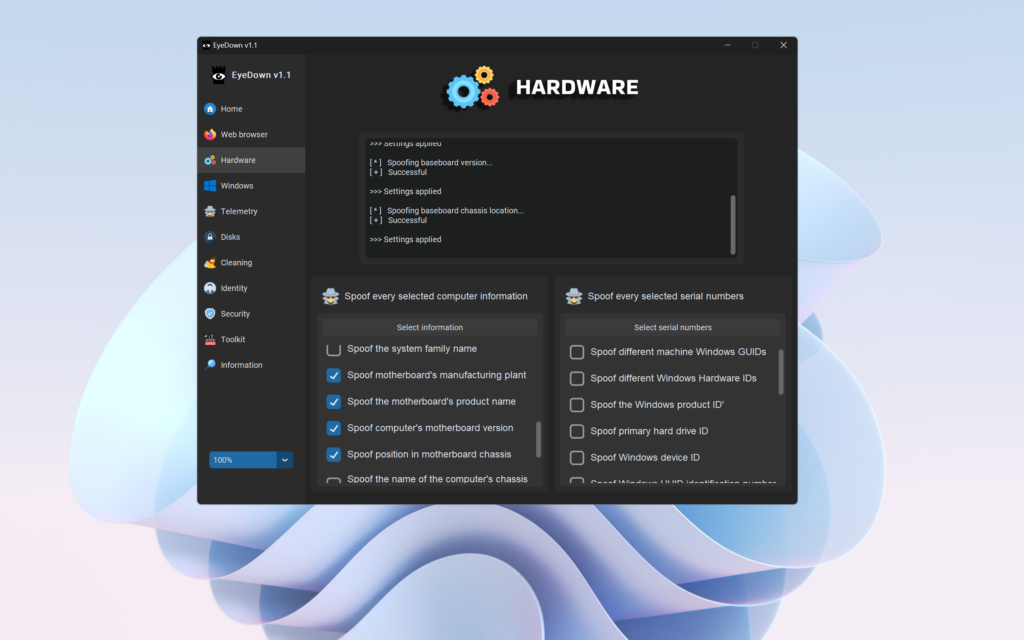

A continuación encontrará una lista completa de la información que puede falsificar con EyeDown y las ventajas asociadas a cada una de ellas. Para falsificar, sólo tiene que marcar la casilla situada junto a la información que desea falsificar y hacer clic en "Falsificar la información seleccionada". Su diseño intuitivo facilita que cualquiera pueda mejorar su privacidad y seguridad con sólo unos clics.

Dirección MAC

- Utilice: Cada tarjeta de interfaz de red (NIC) de su dispositivo tiene una dirección de control de acceso al medio (MAC) única, que se utiliza para identificar dispositivos en una red.

- Beneficio de la suplantación de identidad: Cambiar la dirección MAC ayuda a prevenir el rastreo basado en la red y mejora la privacidad en redes públicas y privadas.

Nombre público del ordenador

- Utilice: Es el nombre que su ordenador difunde en las redes, revelando a menudo la identidad del usuario o del dispositivo.

- Beneficio de la suplantación de identidad: La modificación de este nombre impide la identificación única en redes locales y públicas, manteniendo el anonimato.

Nombre del fabricante OEM

- Utilice: El nombre del fabricante del equipo original (OEM) almacenado en la información del sistema.

- Beneficio de la suplantación de identidad: Al cambiar el nombre del OEM se oculta la verdadera identidad del fabricante, lo que impide la elaboración de perfiles basados en el origen del hardware.

Modelo de ordenador OEM

- Utilice: El nombre del modelo de su ordenador especificado por el fabricante.

- Beneficio de la suplantación de identidad: Alterar el nombre del modelo informático ayuda a ocultar el modelo real, añadiendo una capa de privacidad.

Número de fabricante OEM

- Utilice: Este número identifica unívocamente al fabricante del dispositivo.

- Beneficio de la suplantación de identidad: El cambio de este número impide el seguimiento basado en la identificación del fabricante.

Nombre del producto

- Utilice: El nombre específico del producto o la versión de su dispositivo.

- Beneficio de la suplantación de identidad: Modificar el nombre del producto oculta la verdadera identidad de su ordenador.

Fabricante de la placa base

- Utilice: El nombre del fabricante de la placa base.

- Beneficio de la suplantación de identidad: Cambiar el nombre del fabricante de la placa base ayuda a prevenir el rastreo basado en hardware.

Etiqueta activa de la placa base

- Utilice: Etiqueta de identificación de la placa base.

- Beneficio de la suplantación de identidad: Modificando esta etiqueta se ocultan los datos de identificación de la placa base.

Versión de la BIOS

- Utilice: El número de versión de tu BIOS, que proporciona el firmware del sistema.

- Beneficio de la suplantación de identidad: Cambiar la versión de BIOS mostrada oculta la versión real del firmware, lo que dificulta el seguimiento.

Fecha de publicación de la BIOS

- Utilice: La fecha de lanzamiento del firmware de tu BIOS.

- Beneficio de la suplantación de identidad: Modificar esta fecha ayuda a ocultar información sobre la versión del firmware del sistema.

Planta de fabricación

- Utilice: Lugar de fabricación del dispositivo.

- Beneficio de la suplantación de identidad: Al cambiar esta información se oculta el origen de su ordenador, lo que impide la elaboración de perfiles geográficos.

Versión del sistema

- Utilice: La versión del sistema operativo instalado en tu dispositivo.

- Beneficio de la suplantación de identidad: Modificar la versión del sistema que se muestra ayuda a ocultar la verdadera versión del sistema operativo.

Nombre de la familia de sistemas

- Utilice: El nombre de la familia o serie del sistema operativo.

- Beneficio de la suplantación de identidad: Cambiar el nombre de la familia del sistema añade una capa extra de privacidad.

Planta de fabricación de placas base

- Utilice: Lugar de fabricación de la placa base.

- Beneficio de la suplantación de identidad: La modificación de esta información oculta el origen de la placa base.

Tarjeta Nombre del producto

- Utilice: El nombre del producto para la placa base o tarjeta gráfica.

- Beneficio de la suplantación de identidad: Cambiar este nombre ayuda a ocultar la identidad de los componentes clave del hardware.

Versión de placa base

- Utilice: La versión de la placa base instalada en su sistema.

- Beneficio de la suplantación de identidad: Al modificar la versión de placa base mostrada se ocultan los detalles reales del hardware.

Posición del chasis de la placa base

- Utilice: Información sobre la posición de la placa base en el chasis.

- Beneficio de la suplantación de identidad: El cambio de esta información impide la identificación basada en los detalles de la instalación.

Nombre de la planta de fabricación de chasis

- Utilice: El nombre de la planta donde se fabricó el chasis.

- Beneficio de la suplantación de identidad: Modificando este nombre se oculta el origen de la caja del ordenador.

Tipo de chasis Nombre

- Utilice: El tipo o nombre del modelo del chasis.

- Beneficio de la suplantación de identidad: Cambiar este nombre de tipo ayuda a ocultar la identidad de la caja del ordenador.

Versión de chasis

- Utilice: El número de versión del chasis.

- Beneficio de la suplantación de identidad: La modificación de esta versión oculta la información de la versión real.

Información sobre el cable de alimentación

- Utilice: Detalles sobre los cables de alimentación utilizados en el ordenador.

- Beneficio de la suplantación de identidad: El cambio de esta información impide el seguimiento basado en los detalles de los componentes de potencia.

¿Por qué utilizar EyeDown para la suplantación de identidad?

EyeDown destaca por ofrecer una solución completa y fácil de usar para suplantar estos tipos de información informática crítica:

Facilidad de uso: La interfaz intuitiva de EyeDown facilita a los usuarios la suplantación de diversos detalles de hardware sin necesidad de grandes conocimientos técnicos.

Cobertura total: EyeDown cubre una amplia gama de identificadores de hardware, lo que garantiza que se aborden todos los posibles vectores de seguimiento.

Actualizaciones periódicas: EyeDown se actualiza regularmente para adelantarse a los nuevos métodos de rastreo y garantizar una protección continua.

Herramientas de privacidad mejoradas: Además de la suplantación de identidad, EyeDown integra herramientas de privacidad adicionales, como bloqueadores de secuencias de comandos, bloqueadores de anuncios y prevención de rastreo, ofreciendo un enfoque holístico del anonimato en línea.

Conclusión

Suplantar la información de su ordenador es un paso crucial para mantener la privacidad en línea y evitar el rastreo. EyeDown destaca como la mejor herramienta para esta tarea, ya que ofrece funciones completas de suplantación de identidad y una interfaz fácil de usar. Al utilizar EyeDown para falsear la información de su ordenador, puede mejorar significativamente su privacidad en línea y protegerse del rastreo y la elaboración de perfiles.

Experimente una protección de la privacidad sin precedentes con EyeDown y tome el control de su huella digital hoy mismo.