Comprendre et usurper des informations informatiques avec EyeDown

Dans le monde numérique, le maintien de la vie privée et de l'anonymat exige souvent plus que l'utilisation de modes incognito ou de VPN. Un aspect crucial, mais souvent négligé, est l'information incorporée dans le matériel de votre ordinateur et les configurations du système. Ces détails peuvent être exploités pour suivre et identifier votre appareil de manière unique. EyeDown offre une solution complète pour usurper ces identifiants, améliorant ainsi de manière significative votre vie privée et votre sécurité. Voyons ce que sont ces types d'informations, leur importance et comment EyeDown permet de les usurper.

Informations informatiques clés et leur utilisation

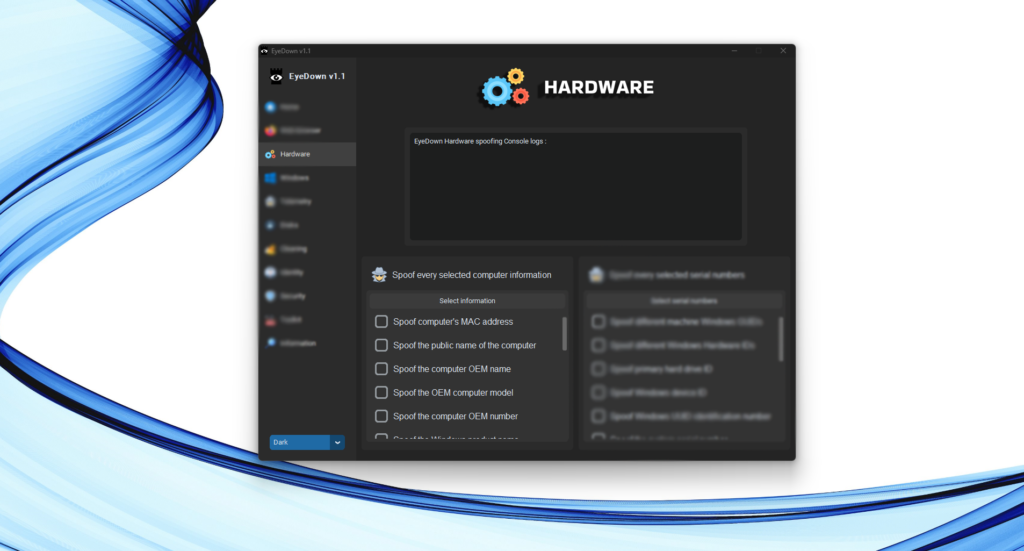

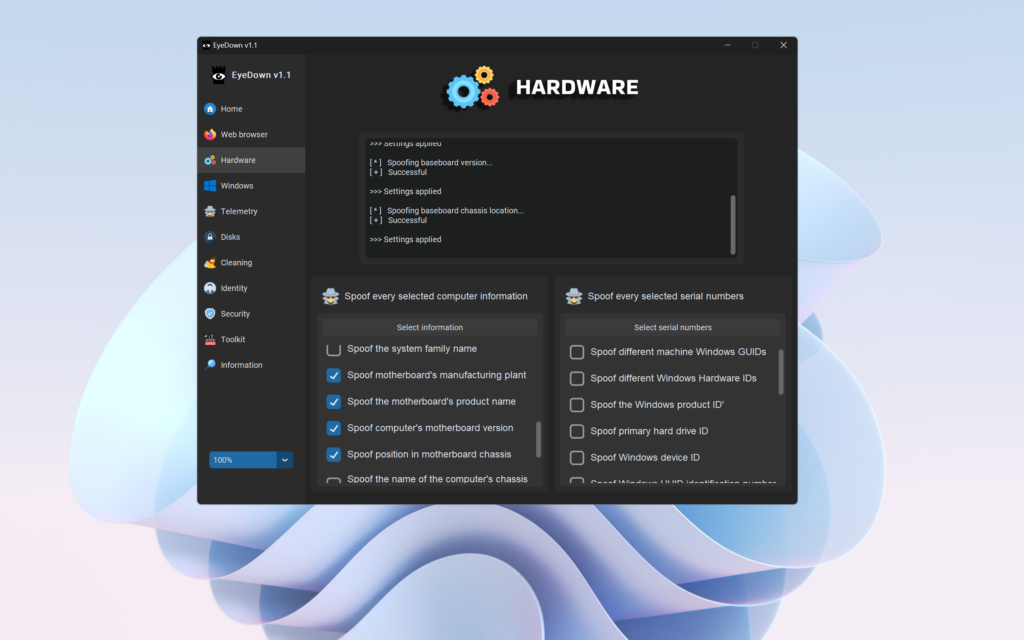

Voici une liste complète des informations informatiques que vous pouvez usurper avec EyeDown et les avantages associés à chacune d'entre elles. Pour usurper une information, il suffit de cocher la case à côté de l'information que vous souhaitez usurper et de cliquer sur "Usurper l'information sélectionnée". La conception intuitive permet à tout un chacun d'améliorer sa vie privée et sa sécurité en quelques clics.

Adresse MAC

- Utilisation: Chaque carte d'interface réseau (NIC) de votre appareil possède une adresse MAC (Media Access Control) unique, utilisée pour identifier les appareils sur un réseau.

- Bénéfice de l'usurpation d'identité: La modification de l'adresse MAC permet d'éviter le suivi du réseau et d'améliorer la confidentialité sur les réseaux publics et privés.

Nom public de l'ordinateur

- Utilisation: Il s'agit du nom que votre ordinateur diffuse sur les réseaux, révélant souvent l'identité de l'utilisateur ou de l'appareil.

- Bénéfice de l'usurpation d'identité: La modification de ce nom empêche l'identification unique sur les réseaux locaux et publics, préservant ainsi l'anonymat.

OEM Nom du fabricant

- Utilisation: Le nom du fabricant de l'équipement d'origine (OEM) stocké dans les informations du système.

- Bénéfice de l'usurpation d'identité: La modification du nom de l'OEM masque la véritable identité du fabricant, empêchant ainsi le profilage basé sur l'origine du matériel.

Modèle d'ordinateur OEM

- Utilisation: Le nom du modèle de votre ordinateur tel que spécifié par le fabricant.

- Bénéfice de l'usurpation d'identité: La modification du nom du modèle informatique permet de masquer le modèle réel et d'ajouter une couche de confidentialité.

Numéro de fabricant OEM

- Utilisation: Ce numéro identifie de manière unique le fabricant de l'appareil.

- Bénéfice de l'usurpation d'identité: La modification de ce numéro empêche le suivi basé sur l'identification du fabricant.

Nom du produit

- Utilisation: Le nom du produit ou la version de votre appareil.

- Bénéfice de l'usurpation d'identité: La modification du nom du produit dissimule la véritable identité de votre ordinateur.

Fabricant de cartes mères

- Utilisation: Le nom du fabricant de la carte mère.

- Bénéfice de l'usurpation d'identité: La modification du nom du fabricant de la carte mère permet d'éviter le suivi du matériel.

Label actif de la carte mère

- Utilisation: Etiquette d'identification de la carte mère.

- Bénéfice de l'usurpation d'identité: La modification de cette étiquette masque les détails d'identification de la carte mère.

Version du BIOS

- Utilisation: Le numéro de version de votre BIOS, qui fournit le micrologiciel du système.

- Bénéfice de l'usurpation d'identité: La modification de la version du BIOS affichée masque la version réelle du micrologiciel, ce qui rend le suivi plus difficile.

Date de publication du BIOS

- Utilisation: La date de publication du micrologiciel du BIOS.

- Bénéfice de l'usurpation d'identité: La modification de cette date permet de masquer les informations relatives à la version du micrologiciel du système.

Usine de fabrication

- Utilisation: Le lieu de fabrication de votre appareil.

- Bénéfice de l'usurpation d'identité: La modification de cette information masque l'origine de votre ordinateur, empêchant ainsi le profilage géographique.

Version du système

- Utilisation: La version du système d'exploitation installé sur votre appareil.

- Bénéfice de l'usurpation d'identité: La modification de la version du système affichée permet de dissimuler la véritable version du système d'exploitation.

Nom de la famille de systèmes

- Utilisation: Le nom de la famille ou de la série du système d'exploitation.

- Bénéfice de l'usurpation d'identité: La modification du nom de famille du système ajoute une couche supplémentaire de confidentialité.

Usine de fabrication de cartes mères

- Utilisation: Lieu de fabrication de la carte mère.

- Bénéfice de l'usurpation d'identité: La modification de cette information permet de masquer l'origine de la carte mère.

Carte Nom du produit

- Utilisation: Le nom du produit pour la carte mère ou la carte graphique.

- Bénéfice de l'usurpation d'identité: La modification de ce nom permet de masquer l'identité des principaux composants matériels.

Version de la carte mère

- Utilisation: La version de la carte mère installée dans votre système.

- Bénéfice de l'usurpation d'identité: La modification de la version de la carte mère affichée masque les détails du matériel.

Position du châssis de la carte mère

- Utilisation: Informations sur la position de la carte mère dans le châssis.

- Bénéfice de l'usurpation d'identité: La modification de cette information empêche l'identification sur la base des détails de l'installation.

Nom de l'usine de fabrication de châssis

- Utilisation: Le nom de l'usine où le châssis a été fabriqué.

- Bénéfice de l'usurpation d'identité: La modification de ce nom permet de masquer l'origine du boîtier de l'ordinateur.

Nom du type de châssis

- Utilisation: Le type ou le nom du modèle du châssis.

- Bénéfice de l'usurpation d'identité: Le changement de nom de ce type permet de dissimuler l'identité du boîtier de l'ordinateur.

Version du châssis

- Utilisation: Le numéro de version du châssis.

- Bénéfice de l'usurpation d'identité: La modification de cette version masque les informations relatives à la version actuelle.

Informations sur le cordon d'alimentation

- Utilisation: Détails sur les cordons d'alimentation utilisés dans l'ordinateur.

- Bénéfice de l'usurpation d'identité: La modification de cette information empêche le suivi basé sur les détails des composants électriques.

Pourquoi utiliser EyeDown pour le spoofing ?

EyeDown excelle dans la fourniture d'une solution conviviale et complète pour usurper ces types d'informations informatiques critiques :

Facilité d'utilisation: L'interface intuitive d'EyeDown permet aux utilisateurs d'usurper facilement divers détails matériels sans avoir besoin de connaissances techniques approfondies.

Couverture complète: EyeDown couvre un large éventail d'identifiants matériels, garantissant ainsi que tous les vecteurs potentiels de traçage sont pris en compte.

Mises à jour régulières: EyeDown est régulièrement mis à jour pour rester à la pointe des nouvelles méthodes de traçage et assurer une protection continue.

Outils améliorés de protection de la vie privée: Au-delà de l'usurpation d'identité, EyeDown intègre d'autres outils de protection de la vie privée tels que les bloqueurs de scripts, les bloqueurs de publicité et la prévention du pistage, offrant ainsi une approche holistique de l'anonymat en ligne.

Conclusion

L'usurpation des informations de votre ordinateur est une étape cruciale dans le maintien de la confidentialité en ligne et la prévention du pistage. EyeDown se distingue comme étant le meilleur outil pour cette tâche, offrant des capacités d'usurpation complètes et une interface facile à utiliser. En utilisant EyeDown pour usurper les informations de votre ordinateur, vous pouvez considérablement améliorer votre vie privée en ligne et vous protéger contre le suivi et le profilage.

Faites l'expérience d'une protection de la vie privée inégalée avec EyeDown et prenez le contrôle de votre empreinte numérique dès aujourd'hui.